El panorama de la ciberseguridad para 2026 está definido por tres transformaciones interconectadas que exigen una reevaluación fundamental de las estrategias de defensa. En primer lugar, la Inteligencia Artificial (IA) se ha convertido en un campo de batalla central, acelerando tanto la sofisticación de los ataques como la velocidad de la defensa, creando una carrera armamentista donde la automatización y el análisis predictivo son cruciales. En segundo lugar, la Arquitectura de Cero Confianza (Zero Trust ZTA) se consolida como la respuesta filosófica y técnica a la disolución del perímetro de red tradicional, tratando la identidad como el nuevo perímetro y exigiendo una verificación continua y granular en todos los accesos. Finalmente, el enfoque estratégico se desplaza de la mera prevención a la ciberresiliencia, reconociendo la inevitabilidad de los ataques y priorizando la capacidad de recuperación rápida, mientras se inicia la planificación urgente para la transición a la Criptografía Post-Cuántica (PQC) para mitigar la amenaza futura del “Almacena ahora, Descifra después”.

La Inteligencia Artificial como Acelerador del Conflicto Cibernético

La IA redefine los procesos de ataque y defensa, estableciendo un ciclo de retroalimentación donde la velocidad se convierte en el factor crítico para el éxito. Su impacto es doble, potenciando tanto las capacidades ofensivas como las defensivas.

El Auge de la IA Ofensiva

La IA reduce significativamente la barrera de entrada para lanzar ciberataques sofisticados y aumenta la eficacia de los métodos existentes.

Ataques Polimórficos y Evasión

La IA ofensiva es capaz de generar malware polimórfico que muta constantemente su código y hash. Esta capacidad anula la eficacia de la detección basada en firmas, obligando a los sistemas de defensa a depender exclusivamente del análisis de comportamiento anómalo

Ingeniería Social a Escala

La IA generativa permite la creación de Deepfakes de voz y video de alta fidelidad, utilizados para suplantar a altos ejecutivos en fraudes (fraude del CEO). Esta amenaza socava la confianza en las comunicaciones digitales y exige la implementación de protocolos de verificación fuera de banda para cualquier transacción sensible

Envenenamiento de Datos (Data Poisoning)

Surge un nuevo vector de ataque dirigido a los propios sistemas de defensa. Los atacantes pueden inyectar datos maliciosos en los modelos de Machine Learning (ML) de seguridad para corromper su aprendizaje, provocando que ignoren actividades maliciosas (falsos negativos) o clasifiquen tráfico legítimo como amenaza (falsos positivos).

La IA Defensiva como Imperativo Estratégico

Para contrarrestar la amenaza de la IA ofensiva, la IA defensiva se ha vuelto indispensable, superando con creces la capacidad de análisis humana.

Plataformas como XDR (Detección y Respuesta Extendida) y SIEM (Gestión de Eventos e Información de Seguridad) utilizan IA para correlacionar miles de millones de eventos en tiempo real. Esto permite identificar indicadores de compromiso (IoC) e indicadores de ataque (IoA) que serían invisibles para un analista humano.

La IA automatiza hasta el 70% de las tareas de respuesta a incidentes, como la contención de hosts, el aislamiento de usuarios y la eliminación de correos maliciosos. Esta automatización reduce drásticamente el Tiempo Medio de Detección (MTTD) y el Tiempo Medio de Respuesta (MTTR), limitando el impacto de un ataque.

La IA defensiva ayuda a mitigar la escasez global de profesionales de ciberseguridad. Al automatizar tareas repetitivas, permite que el talento humano se concentre en actividades de mayor valor, como la caza proactiva de amenazas (threat hunting) y la planificación estratégica.

Arquitectura de Cero Confianza (ZTA): El Nuevo Paradigma de Seguridad

El modelo de Cero Confianza (Zero Trust) ha evolucionado de un principio a una arquitectura empresarial completa. Es la respuesta estratégica a la desaparición del perímetro de red tradicional, operando bajo la premisa de “nunca confiar, siempre verificar”. Su implementación no es la compra de un producto, sino una transformación arquitectónica.

Pilares Fundamentales de la Implementación de ZTA

Una implementación exitosa de ZTA en 2026 depende de la madurez y la integración de varios componentes tecnológicos clave.

Mitigación del Riesgo en la Cadena de Suministro

Aplicar ZTA a proveedores y socios externos, otorgándoles acceso limitado solo a las aplicaciones necesarias, reduce drásticamente el riesgo de que un ataque en su infraestructura se propague a la red principal.

Inversión y Complejidad

La adopción de ZTA es una transformación profunda que requiere una inversión significativa en tiempo y recursos. Implica una reconfiguración de la infraestructura de red y procesos, no un simple cambio de tecnología.

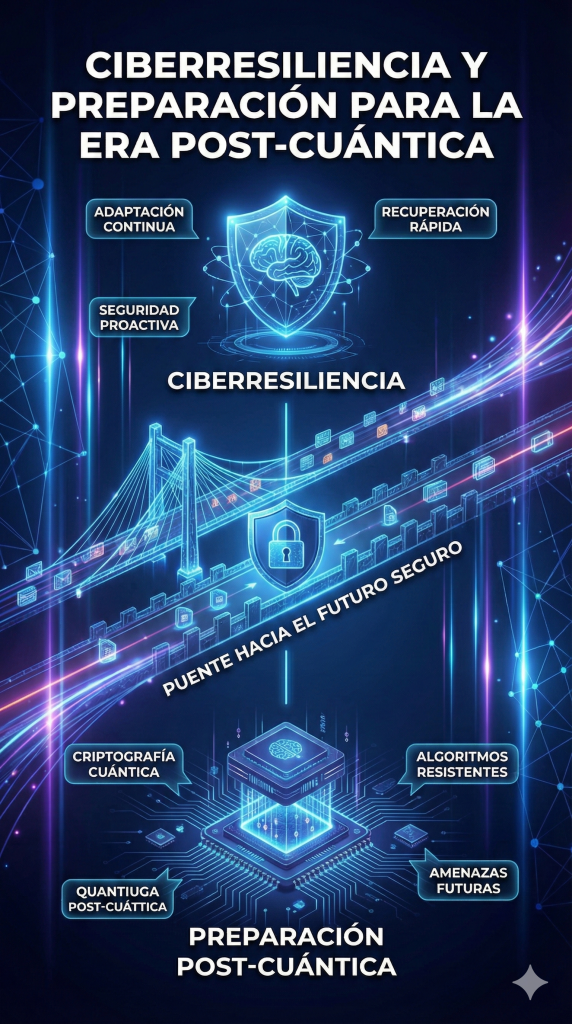

Ciberresiliencia y Preparación para la Era Post-Cuántica

Ante la certeza de que los ataques son inevitables, el enfoque de la ciberseguridad se desplaza de la prevención a la resiliencia: la capacidad de una organización para recuperarse rápidamente de un incidente. Simultáneamente, surge la necesidad de prepararse para la amenaza criptográfica del futuro.

La Resiliencia como Métrica Clave de Éxito

La capacidad de restaurar las operaciones después de un ataque se ha convertido en la nueva medida del éxito de un programa de ciberseguridad.

Para contrarrestar el ransomware, las soluciones de respaldo deben garantizar la inmutabilidad de los datos, es decir, que no puedan ser modificados ni eliminados por un atacante. Esto asegura un punto de recuperación limpio y funcional, permitiendo la restauración de operaciones sin negociar con los ciberdelincuentes.

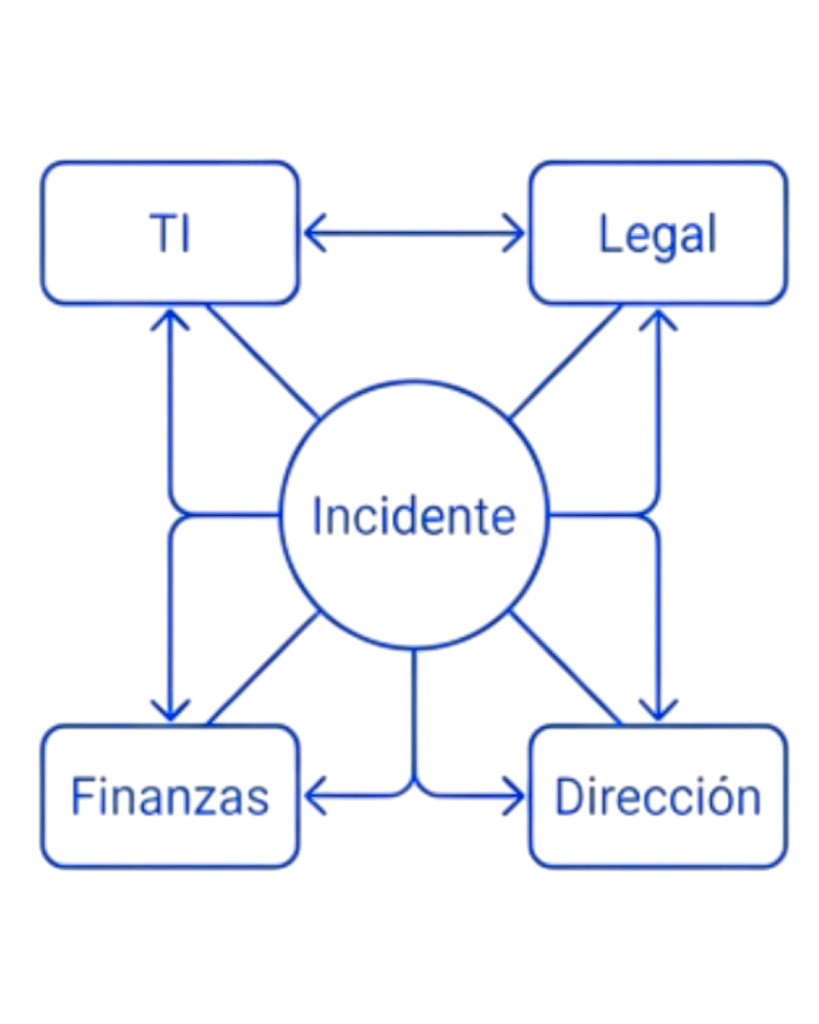

La resiliencia trasciende el departamento de TI. Requiere Planes de Respuesta a Incidentes (IRP) documentados y probados periódicamente, con la participación activa de la alta dirección y áreas críticas como legal, comunicaciones y finanzas para minimizar el impacto financiero y reputacional.

La Urgencia de la Criptografía Post-Cuántica (PQC)

Aunque no se prevé que la computación cuántica rompa el cifrado actual antes de 2026, la planificación para la transición a algoritmos PQC es una necesidad inmediata.

Actores maliciosos avanzados ya están capturando y almacenando grandes volúmenes de datos cifrados hoy, con la expectativa de poder descifrarlos en el futuro una vez que dispongan de computadoras cuánticas. Esto representa un riesgo a largo plazo para toda la información sensible.

La migración a algoritmos PQC (como los estandarizados por el NIST) es un proceso largo y complejo. Afecta a todos los sistemas y protocolos que utilizan cifrado, incluyendo VPNs, TLS, firmas digitales y bases de datos. Dicha migración requiere años de planificación y debe comenzar ahora.

La acción inicial y fundamental es realizar un inventario exhaustivo de todos los activos criptográficos de la organización (certificados, claves, algoritmos en uso) para comprender la magnitud del proyecto de migración y establecer una hoja de ruta.

¿Qué tan útil ha sido este blog?

¡Haz clic en una estrella para calificarla!